S'applique À : ThreatSync

La page Endpoints fournit la liste centralisée des endpoints et permet aux Personnes Répondant aux Incidents d'examiner et d'exécuter les actions de résolution des périphériques d'endpoint.

Pour ouvrir la page Endpoints ThreatSync, sélectionnez Surveiller > Menaces > Endpoints.

Depuis la page Endpoints, vous pouvez :

- Examiner les Détails de l'Endpoint

- Modifier la Plage de Dates

- Trier et Filtrer la Liste des Incidents

- Isoler ou Cesser d'Isoler un Endpoint

- Contrôle à Distance

Pour de plus amples informations concernant la manière d'exécuter des actions sur un endpoint, accédez à Exécuter des Actions sur des Incidents ou des Endpoints.

Pour ouvrir la page Endpoints ThreatSync :

- Sélectionnez Surveiller > Menaces > Endpoints.

La page Endpoints s'ouvre.

- Pour afficher des endpoints spécifiques sur la page :

- Pour afficher la liste des incidents d'un endpoint spécifique, localisez l'endpoint dans la liste puis cliquez sur

du côté droit de la ligne. Pour de plus amples informations, accédez à Examiner les Détails de l'Endpoint.

du côté droit de la ligne. Pour de plus amples informations, accédez à Examiner les Détails de l'Endpoint.

La liste des incidents de cet endpoint s'ouvre.

- Pour afficher les informations détaillées concernant un incident spécifique sur la page Détails de l'Incident, cliquez sur l'incident. Astuce ! Pour de plus amples informations, accédez à Examiner les Détails de l'Incident.

Vous pouvez exécuter des actions sur les endpoints et les incidents connexes directement à partir de la page Endpoints. Pour de plus amples informations, accédez à Exécuter des Actions sur des Incidents ou des Endpoints.

Examiner les Détails de l'Endpoint

Les endpoints de la liste des endpoints comprennent l'indice de risque de l'endpoint, la chronologie des incidents de l'endpoint ainsi qu'une liste extensible des incidents survenus sur l'endpoint.

Indice de Risque de l'Endpoint

Les Personnes Répondant aux Incidents peuvent employer les indices de risque des endpoints de manière à déterminer si un périphérique représente une menace pour le réseau. Les indices de risque figurent sous la forme d'une valeur numérique dans une icône carrée située en face de l'endpoint dans la liste des endpoints.

Le niveau de risque de l'endpoint est classé dans les catégories suivantes en fonction de l'indice de risque de l'endpoint :

- Critique — Indice égal à 9 ou 10

- Élevé — Indice égal à 7 ou 8

- Moyen — Indice égal à 4, 5 ou 6

- Faible — Indice égal à 1, 2 ou 3

ThreatSync détermine l'indice de risque d'un endpoint en fonction des indices de risque de l'incident associés à l'endpoint au cours des 30 derniers jours. La valeur de l'indice de risque de l'incident le plus élevé détecté sur l'endpoint au cours des 30 derniers jours est la valeur de l'indice de risque de l'endpoint. Par exemple, si un endpoint présente deux incidents ouverts au cours d'une période de 30 jours, l'un avec un indice de risque de l'incident de 9 et l'autre avec un indice de risque de 7, l'indice de risque de l'endpoint est de 9.

ThreatSync utilise uniquement les nouveaux incidents et les incidents lus pour déterminer les indices de risque des endpoints, et non les incidents clôturés. Lorsqu'un nouvel incident survient ou qu'un incident est clôturé, ThreatSync recalcule l'indice de risque de l'endpoint. Suite à la détection d'un nouvel incident, les indices de risque de l'endpoint recalculés peuvent mettre plusieurs secondes à s'afficher dans ThreatSync.

Chronologie de l'Endpoint

La chronologie de l'endpoint indique la séquence des incidents détectés au cours d'une période spécifiée.

La chronologie se divise en carrés de différentes couleurs. Chaque carré de la chronologie représente une journée. La couleur du carré correspond à l'indice de risque de l'incident présentant le risque le plus élevé de cette journée.

Pour obtenir des détails concernant les types d'incident survenus lors d'une journée spécifique, cliquez sur un carré.

Les détails du jour sélectionné peuvent inclure les éléments suivants :

- Incidents — Nombre d'incidents détectés pour chaque type d'incident.

- Vu pour la Première Fois — Date et heure auxquelles l'incident a été détecté pour la première fois.

- Vu pour la Dernière Fois — Date et heure auxquelles l'incident a été détecté pour la dernière fois.

- Compte — Compte associé à l'endpoint.

Modifier la Plage de Dates

Par défaut, la liste des endpoints affiche les endpoints associés aux incidents pour la date actuelle. Vous pouvez modifier la plage de dates de manière à afficher les endpoints de différentes dates.

Pour filtrer la liste des endpoints par plage de dates :

- Cliquez sur l'icône du calendrier

.

. - Dans la liste déroulante, sélectionnez l'une de ces périodes :

- Aujourd'hui

- Hier

- Dernières 24 Heures

- 7 Derniers Jours

- 14 Derniers Jours

- Ce Mois

- Le Mois Dernier

- Personnalisé

- Si vous sélectionnez Personnalisé, spécifiez la date de début et la date de fin de la période personnalisée puis cliquez sur Enregistrer.

Trier et Filtrer la Liste des Incidents

Par défaut, la liste des endpoints indique les endpoints triés par niveau de risque par l'ordre décroissant, de sorte que les menaces les plus critiques figurent en tête de liste.

Pour personnaliser les endpoints affichés, vous pouvez filtrer la liste par ordre alphabétique, par date ou par niveau de risque.

Pour trier la liste des endpoints, dans ThreatSync :

- Dans le coin supérieur droit de la page Endpoints, cliquez sur

.

.

Une liste déroulante s'ouvre.

- Vous pouvez choisir de trier les incidents par ordre alphabétique, par date ou par niveau de risque, par ordre croissant ou décroissant.

Pour filtrer la liste des incidents, dans ThreatSync :

- Dans le coin supérieur droit de la page Endpoints, cliquez sur

.

.

La boîte de dialogue Filtre s'ouvre.

- Sélectionnez une ou plusieurs options de filtrage :

- Cliquez sur Appliquer les Filtres.

Type d'Incident

Pour filtrer la liste des incidents par Type d'Incident, sélectionnez une ou plusieurs options parmi les suivantes :

- Stratégie de Sécurité Avancée — Exécution de scripts malveillants et de programmes inconnus employant des techniques d'infection avancées.

- Exploit — Attaques tentant d'injecter du code malveillant de manière à exploiter des processus vulnérables.

- Tentative d'Intrusion — Événement de sécurité lors duquel un intrus tente d'accéder sans autorisation à un système.

- IOA — Les Indicateurs d'Attaque (IOA) sont des indicateurs présentant une forte probabilité de constituer une attaque.

- URL Malveillante — URL créée de manière à disséminer des malwares tels que les logiciels de rançon.

- IP Malveillante — Adresse IP liée à une activité malveillante.

- Malware — Logiciel malveillant conçu pour endommager, perturber et accéder sans autorisation à des systèmes informatiques.

- PUP — Programmes Potentiellement Indésirables (PPI) susceptibles d'être installés lors de l'installation d'autres logiciels sur un ordinateur.

- Virus — Code malveillant s'introduisant dans des systèmes informatiques.

- Programme Inconnu — Le programme a été bloqué, car il n'a pas encore été classifié par WatchGuard Endpoint Security. Pour de plus amples informations concernant ce qui survient lorsque Endpoint Security reclassifie un programme inconnu, accédez à Reclassification d'un Incident.

- Point d'Accès Malveillant — Point d'Accès sans fil non autorisé connecté à votre réseau ou opérant dans votre espace de fréquences.

- Accès avec Informations d'Identification — Incident AuthPoint indiquant une tentative de compromission des informations d'identification du compte.

Action

Pour filtrer la liste des incidents par action effectuée sur l'incident, cochez une ou plusieurs cases à cocher parmi les suivantes :

- Autorisé (Mode Audit) — Incident détecté mais aucune action exécutée, car le périphérique est en mode Audit.

- Connexion Bloquée — Connexion bloquée.

- Processus Bloqué — Processus bloqué par un périphérique d'endpoint.

- Périphérique Isolé — La communication avec le périphérique a été bloquée.

- Fichier Supprimé — Le fichier a été classifié en tant que malware et supprimé.

- IP Bloquée — Les connexions réseau à destination et en provenance de cette adresse IP ont été bloquées.

- Bloquer le Point d'Accès — Les connexions des clients sans fil à ce point d'accès malveillant sont bloquées.

- Processus Terminé — Processus terminé par un périphérique d'endpoint.

- Détecté — Incident détecté, mais aucune action n'a été exécutée.

- Utilisateur Bloqué — Accès avec Informations d'Identification au cours duquel l'utilisateur a été bloqué dans AuthPoint.

Pour filtrer la liste des incidents par état de l'action, cochez une ou plusieurs cases à cocher parmi les suivantes :

- Effectuée — L'action demandée a été effectuée.

- En Cours — L'action demandée est en cours d'exécution.

- Non Effectuée — L'action demandée n'a pas encore été effectuée.

- Erreur — L'action demandée n'a pas été effectuée et a retourné une erreur. Pour de plus amples informations, accédez à Dépanner les Erreurs d'Incident.

Risque de l'Endpoint

Pour filtrer la liste des endpoints par niveau de risque, sélectionnez une ou plusieurs options parmi les suivantes :

- 10 — Critique

- 9 — Critique

- 8 — Élevé

- 7 — Élevé

- 6 — Moyen

- 5 — Moyen

- 4 — Moyen

- 3 — Faible

- 2 — Faible

- 1 — Faible

Pour de plus amples informations concernant la manière dont les niveaux et les indices de risque sont déterminés, accédez à Niveaux de Risque et Indices de ThreatSync.

Risque de l'Incident

Pour filtrer la liste des endpoints par niveau de risque, sélectionnez une ou plusieurs options parmi les suivantes :

- 10 — Critique

- 9 — Critique

- 8 — Élevé

- 7 — Élevé

- 6 — Moyen

- 5 — Moyen

- 4 — Moyen

- 3 — Faible

- 2 — Faible

- 1 — Faible

Pour de plus amples informations concernant la manière dont les niveaux et les indices de risque sont déterminés, accédez à Niveaux de Risque et Indices de ThreatSync.

Isoler ou Cesser d'Isoler un Endpoint

Vous pouvez isoler ou cesser d'isoler un ou plusieurs endpoints.

Pour isoler un endpoint :

- Sélectionnez Surveiller > Menaces > Endpoints.

La page Endpoints s'ouvre. - Cochez la case située en face d'un ou plusieurs endpoints.

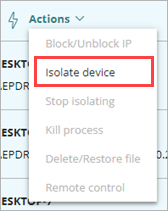

Le menu Actions apparaît.

- Dans la liste déroulante Actions, sélectionnez Isoler le Périphérique ou, pour arrêter l'isolation sur un endpoint, sélectionnez Cesser d'Isoler.

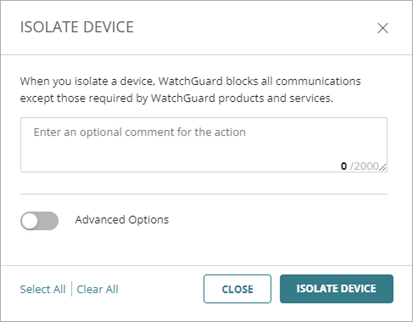

La boîte de dialogue Isoler le Périphérique s'ouvre.

- (Facultatif) Dans la zone de texte, saisissez un commentaire pour l'action d'isolation.

- (Facultatif) Si vous souhaitez créer des exceptions à l'isolation et autoriser les communications à partir de processus spécifiques, activez les Options Avancées.

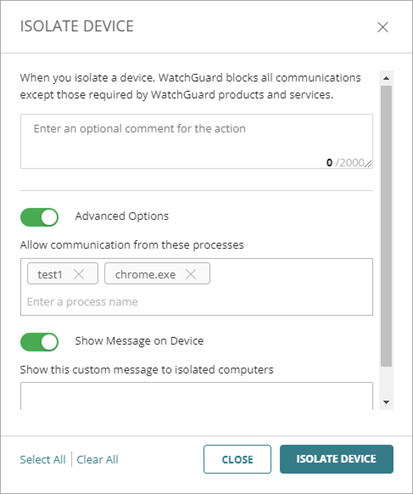

Les sections Options Avancées et Afficher le Message sur le Périphérique s'affichent dans la boîte de dialogue Isoler le Périphérique.

- Dans la zone de texte Autoriser la Communication à partir de ces Processus, saisissez le nom des processus que vous souhaitez autoriser en tant qu'exceptions à l'isolation. Par exemple, saisissez chrome.exe pour autoriser les communications provenant de Google Chrome.

- (Facultatif) Dans la zone de texte Afficher le Message sur le Périphérique, saisissez un message personnalisé qui s'affichera sur les ordinateurs isolés. Si vous ne souhaitez pas qu'un message s'affiche sur les périphériques isolés, désactivez l'option Afficher le Message sur le Périphérique.

- Cliquez sur Isoler le Périphérique.

Contrôle à Distance

Grâce à l'outil de contrôle à distance, vous pouvez vous connecter à distance aux ordinateurs Windows, Mac et Linux de votre réseau à partir de la page Endpoints de manière à analyser et résoudre les attaques potentielles.

Pour utiliser cette fonctionnalité, vos ordinateurs distants doivent disposer de :

- Une licence WatchGuard Advanced EPDR active

- Un profil de paramètres de contrôle à distance attribué dans Endpoint Security. Pour de plus amples informations, accédez à Configurer les Paramètres du Contrôle à Distance.

Pour démarrer une session de contrôle à distance, depuis ThreatSync :

- Sélectionnez Surveiller > Menaces > Endpoints.

La page Endpoints s'ouvre. - Cochez la case à cocher située en face d'un endpoint.

Le menu Actions apparaît.

- Dans la liste déroulante Actions, sélectionnez Contrôle à Distance.

La fenêtre Contrôle à Distance de l'ordinateur s'ouvre.

Pour de plus amples informations concernant l'utilisation du contrôle à distance, accédez à Terminal de Contrôle à Distance — Commandes et Paramètres et À Propos de l'Outil Contrôle à Distance.

Examiner les Détails de l'Incident